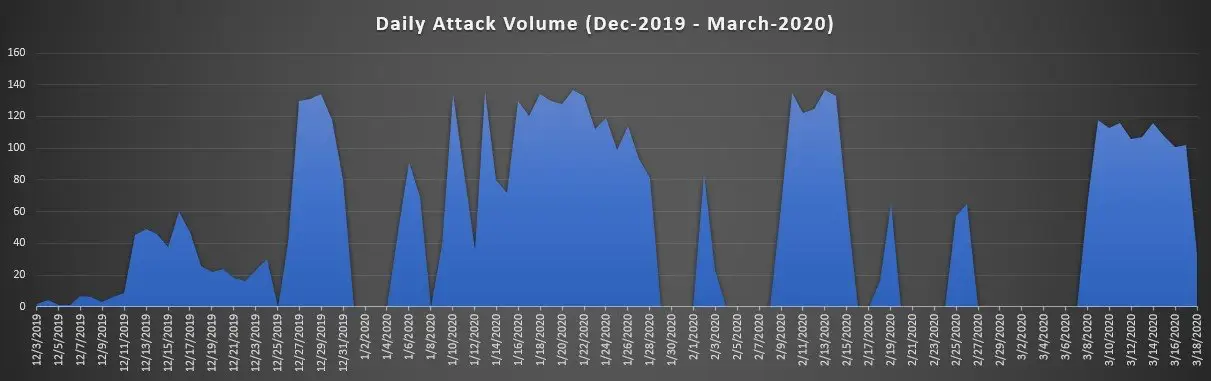

В своем отчете Aqua Security выпустила предупреждение об угрозе атаки, которая «продолжается уже несколько месяцев, и тысячи попыток совершаются почти ежедневно». Исследователи предупреждают:

«Это самые высокие цифры, которые мы когда-либо видели, намного превышающие показатели других кампаний, с которыми мы сталкивались ранее».

Масштабы распространения майнера Kinsing указывают на то, что незаконная кампания вряд ли может считаться «импровизацией», поскольку ее операторы должны опираться на значительные ресурсы и инфраструктуру.

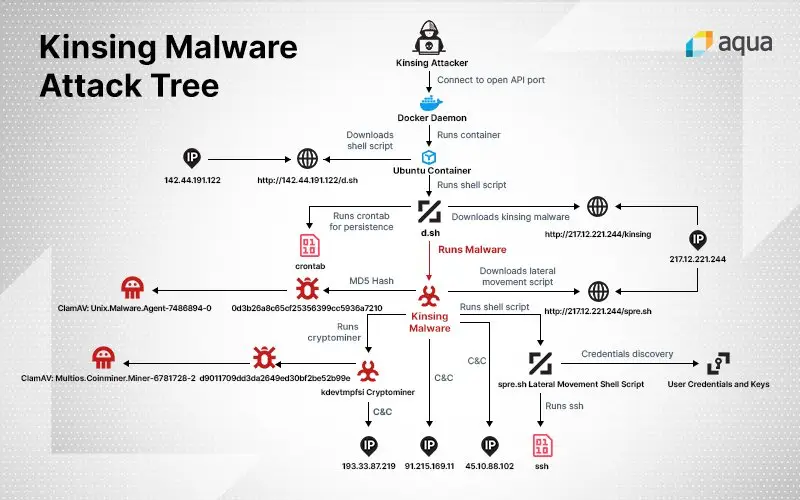

Используя инструменты анализа вирусов, Aqua Security идентифицировала вредоносное ПО как агента Linux на основе Golang, известного как Kinsing. Оно распространяется путем использования уязвимости в ошибке конфигурации в портах Docker API. Оно запускает контейнер Ubuntu, который загружает Kinsing, а затем пытается распространить вредоносное ПО на другие контейнеры и хосты.

Исследователи утверждают, что конечная цель кампании, которая достигается в первую очередь за счет использования открытого порта, а затем путем применения ряда тактик уклонения, это развертывание криптовалютного майнера на взломанном хосте.

Исследование Aqua дает подробное представление о компонентах кампании вредоносного ПО, которую можно считать ярким примером «растущей угрозой для облачных сред». Исследователи отмечают, что злоумышленники осуществляют все более сложные и амбициозные атаки. В ответ на это специалистам по безопасности предприятий необходимо разработать более надежную стратегию для снижения этих новых рисков.

Aqua предлагает специалистам по безопасности идентифицировать все облачные ресурсы и сгруппировать их в логическую структуру, пересмотреть свои политики авторизации и аутентификации и настроить базовые политики безопасности в соответствии с принципом «наименьших привилегий». Специалисты также должны исследовать журналы, чтобы обнаружить аномальные действия пользователя, и внедрить инструменты облачной безопасности для усиления своей стратегии.

Хакеры уже не первый раз пытаются использовать уязвимости облачных инфраструктур для майнинга криптовалют. Еще летом прошлого года компания Skybox Security провела исследование, согласно результатам которого хакеры переключились с вирусов-майнеров для ПК обычных пользователей на взлом и использование ресурсов облачных сервисов.

В марте прошлого года подразделение кибербезопасности американского телекоммуникационного оператора AT&T также сообщило, что основной целью взлома облачных серверов различных компаний стал майнинг криптовалют. Кроме того, в начале 2019 года появилась новая программа криптоджекинга для майнинга монеро, которая нацелилась на облачные сервера.