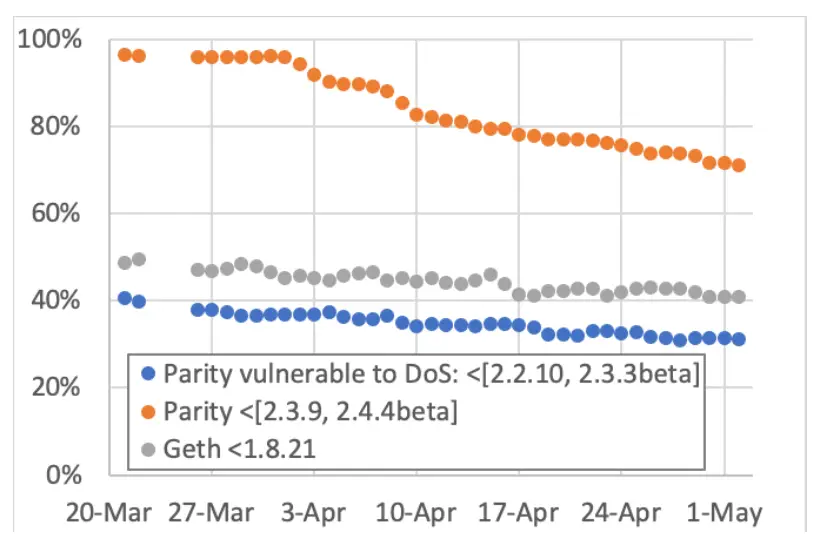

Отчет Security Research Labs, в котором использовались данные ethernodes.org, указывает на то, что большое количество узлов, использующих наиболее популярные клиенты для Эфириума Parity и Geth, сохраняли открытые уязвимости в течение «продолжительных периодов времени» после выпуска исправлений.

SRLabs отмечает, что в феврале сообщила об уязвимости в клиенте Parity, которая может подвергать узлы ряду атак, вплоть до удаленного отключения. В отчете говорится:

«Согласно нашим данным, на текущий момент только две трети узлов внесли исправления, защищающие от известных уязвимостей. Вскоре после того, как мы сообщили об этой проблеме, Parity выпустила предупреждение, призывая участников сети обновить свои узлы».

Еще одно исправление, выпущенное 2 марта, также не было развернуто на 30% узлов Parity, в то время как 7% узлов Parity все еще используют версию, восприимчивую к критической уязвимости консенсуса, исправленной еще в июле прошлого года. Хотя в клиенте Parity есть процесс автоматического обновления, он «слишком сложен», и не все обновления попадают в него, говорится в отчете.

Исследование показывает, что ситуация с Geth еще хуже.

«Судя по номерам версий, около 44% узлов Geth, видимых на ethernodes.org, используют версию ниже v.1.8.20 - критически важного для безопасности обновления, выпущенного за два месяца до нашего исследования», - говорят сотрудники SR Labs, отмечая, что у Geth нет функции автообновления.

SR Labs также утверждает, что, оставляя большое количество клиентов потенциально уязвимыми для атак, вся сеть Эфириума, которая зависит от уровня доступности узлов, также уязвима. Исследователи предупреждают:

«Если хакер сможет повлиять на большое количество узлов, взять под контроль 51% сети становится проще. Следовательно, сбои программного обеспечения являются серьезной проблемой безопасности для узлов блокчейна».

Для решения этой проблемы команда предлагает выработать более надежные процессы автообновления клиентов. Исследователи также добавили, что дальнейшая децентрализация сети Эфириума за счет устранения контроля мощности хэширования группой майнеров также поможет исправлению ситуации. Однако это вряд ли произойдет в ближайшее время, и только широкое понимание сообществом вопросов безопасности будет ключом к успеху.