Lazarus Group — это группа хакеров, предположительно из КНДР, деятельность которой может координироваться властями Северной Кореи. Группа известна под множеством псевдонимов — помимо «Lazarus Group» в разных отчетах можно встретить «Guardians of Peace», «Whois Team», «Dark Seoul», «Hidden Cobra», «Zinc» и другие.

Довольно часто Lazarus используется как собирательный термин, объединяющий разные кластеры или подгруппы, такие как «Andariel», «Bluenoroff», «APT37», «APT38» и «Kimsuky».

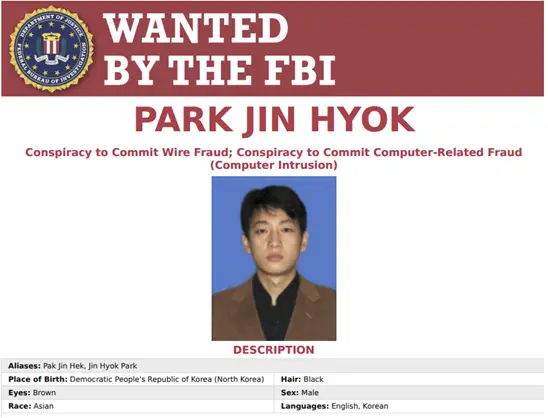

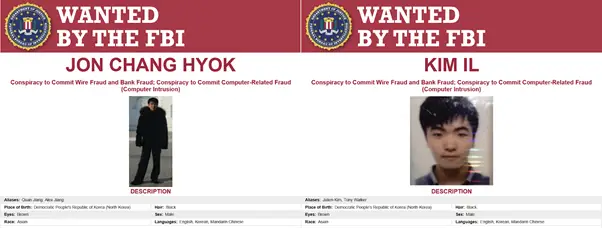

Власти США оценивают Lazarus как «постоянную серьезную угрозу» в терминах типологии кибербезопасности. Известно, что ФБР разыскивает членов группировки. В частности, служба опубликовала информацию о Пак Чин Хеке, существование которого КНДР отрицает.

Разыскиваемые хакеры, по версии ФБР, могут иметь прямое отношение к взлому Sony и распространению зловреда Wannacry.

Атака на Sony

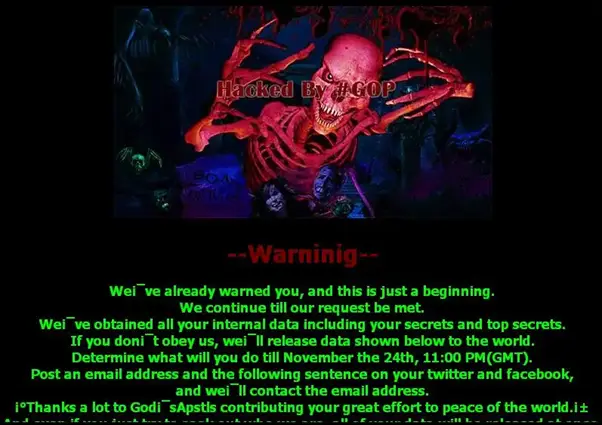

В 2014 году Lazarus Group совершила кибератаку на Sony Pictures, взломав IT-систему компании и использовав уязвимости Windows для масштабной утечки данных. Это стало своеобразным ответом на фильм «Интервью», в котором сатирически изобразили лидера КНДР Ким Чен Ына.

Взлом, обнаруженный 24 ноября, осуществлялся несколько месяцев. Злоумышленникам удалось получить доступ, извлечь и в конечном итоге удалить с серверов Sony широкий спектр конфиденциальной информации, включая приватные данные сотрудников и неопубликованные фильмы.

Инцидент вызвал широкий резонанс — настолько, что Барак Обама, в то время занимавший пост президента США, пообещал предпринять в ответ «решительные меры». Скорее всего, угроза Lazarus носила политический характер. Вот пример сообщения жертве после взлома:

Атака на Центральный банк Бангладеш

Следующая крупная атака датируется 2016 годом, когда Lazarus попыталась украсть почти $1 млрд со счета Центрального банка Бангладеш в Федеральном резерве США. Хакеры использовали вредоносное ПО для системы SWIFT и отправили в Федеральный резервный банк Нью-Йорка поддельные запросы на перевод. Им удалось вывести $81 млн на счета на Филиппинах, но дальнейшие транзакции были остановлены из-за случайной ошибки в одном из запросов, вызвавшей подозрение со стороны Федерального резервного банка. Это говорит о том, что хакеры обладали богатым опытом атак на традиционные финансовые системы, вроде SWIFT, еще до взлома Bybit.

Массовая атака WannaCry

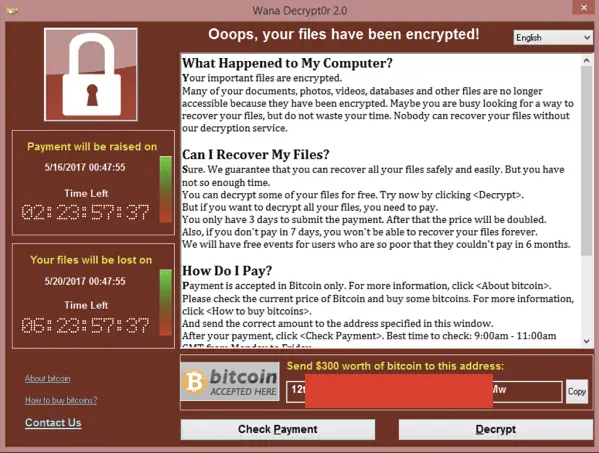

Хотя нет однозначных доказательств причастности Lazarus к WannaCry, сигнатуры кода вируса похожи на сигнатуры кода более ранних зловредов, используемых группировкой. WannaCry представлял собой вирус-вымогатель, который шифровал данные пользователя и требовал выкуп в биткоинах в течение трех дней с момента заражения. Если оплата не поступала в срок, сумма выкупа удваивалась. Если оплата не поступала в течение семи дней, данные пользователя удалялись.

Начало массовой атаки пришлось на май 2017 года. Интерфейс вируса-вымогателя выглядел следующим образом:

Интересно, что хакеры оставили ссылку на специальный раздел «О Биткоине» для пользователей, которые впервые столкнулись с платежами в криптовалюте. От вируса пострадали сотни тысяч компьютеров, включая устройства, которые работали в банках, больницах и аэропортах.

Методы Lazarus Group

Учитывая «послужной список» Lazarus Group, неудивительно, что набор средств, используемых группировкой, обширен. Первая приписываемая группе атака, которая произошла в 2009 году и получила название Operation Troy, представляла собой относительно простую DDoS-атаку против правительственных веб-сайтов в США и Южной Корее. Но с тех пор Lazarus существенно нарастила свой арсенал методов, и теперь среди основных можно назвать:

-

Уязвимости нулевого дня (Zero-day) — это уязвимости, против которых еще на разработана защита. О существовании такой уязвимости становится известно уже по факту атаки;

-

Социальная инженерия — Lazarus Group активно использует фишинговые атаки, рассылая вредоносные письма и маскируя зараженные файлы под документы. Например, от имени подставных работодателей они рассылают соискателям зараженные файлы;

-

Вредоносное ПО — группой также применяются различные трояны и бэкдоры. Так, в середине марта стало известно, что Lazarus распространяет через npm-пакеты для Node.js вредоносное ПО BeaverTail для кражи учетных данных и развертывания постоянного бэкдора. Также хакеры создали скомпрометированные библиотеки на платформах для разработчиков GitHub и PyPi.

Lazarus Group демонстрирует владение широким спектром инструментов, а потому представляет реальную опасность для криптобирж и блокчейн-проектов. Рассмотрим, какие конкретно биржи, торговые платформы и сервисы подвергались атакам северокорейских хакеров.

Horizon Bridge

В июне 2022 года Lazarus Group взломала Horizon Bridge, украв $100 млн в криптовалюте. Это стало одним из крупнейших взломов в индустрии DeFi.

Как и многие другие межсетевые мосты, Horizon Bridge имеет процедуру валидации транзакций, проводимых через мост. В данном случае использовалась схема мультиподписи с пятью валидаторами, и для одобрения транзакции были необходимы подписи двух из них. То есть, злоумышленнику было достаточно скомпрометировать только два аккаунта. Это и произошло — по версии ФБР, хакеры из Lazarus Group получили доступ к двум закрытым ключам, необходимым для одобрения транзакций. Получив контроль, они вывели средства и отмыли их через Tornado Cash.

После взлома требования к подписанию транзакций в Horizon Bridge увеличили до четырех из пяти валидаторов.

Axie Infinity

Схожий случай произошел с популярной игрой Axie Infinity. У проекта было украдено $615 млн.

Ronin — это межсетевой мост, работающий на Proof of Authority (PoA) с девятью валидаторами. Для подтверждения транзакции требовались подписи пяти из них. Lazarus не искали уязвимости в коде, а получили доступ при помощи методов социальной инженерии. Четыре из пяти валидаторов контролировала компания Sky Mavis, которая также имела доступ к пятому, принадлежащему Axie DAO.

По основной версии событий, хакеры использовали поддельное предложение о работе для сотрудника Sky Mavis, отправив ему PDF-файл с вредоносным кодом. Этот файл дал атакующим точку входа в корпоративную сеть, после чего они смогли получить контроль над валидаторами Sky Mavis и Axie DAO, что позволило подписать транзакции и вывести средства.

Bybit

В феврале 2025 года основатель криптобиржи Bybit Бен Чжоу (Ben Zhou) заявил, что торговая площадка подверглась хакерской атаке и потеряла около $1,4 млрд из одного холодного кошелька с мультиподписью.

Через несколько дней после инцидента Федеральное бюро расследований США подтвердило причастность к инциденту группировки Lazarus. Хакеры смогли подменить пользовательский интерфейс и вывести 400 000 ETH. На атаку обратил внимание и известный блокчейн-аналитик ZachXBT.

Bithumb и южнокорейские компании

Часто под прицелом Lazarus оказываются южнокорейские платформы. Так, в 2017 году хакеры смогли украсть с южнокорейской биржи Bithumb около $7 млн. Помимо Bithumb, жертвами Lazarus в разное время становились как другие криптобиржи, вроде Youbit, так и компании, не связанные с крипторынком, включая СМИ.

В более позднем отчете аналитической компании CipherTrace говорится, что хакеры использовали «очищающие цепочки адресов», чтобы замести следы краж, и даже «отмывали» украденную криптовалюту через другие централизованные платформы (CEX), несмотря на наличие процедур верификации пользователей KYC.

Atomic Wallet

В 2023 году появились массовые сообщения о взломах пользовательских версий криптокошелька Atomic Wallet. Неизвестные выводили криптовалюту с кошелька жертвы на новый адрес. На подозрительную активность тогда так же успел обратить внимание ZachXBT. Через несколько дней украденные средства стали поступать на сервисы, связанные с Lazarus.

Это далеко не единственный случай атаки на криптокошельки. Например, совсем недавно, в начале марта 2025 года исследовательская группа Socket сообщила, что Lazarus проводит новую кибератаку, направленную на уязвимость учетных данных криптокошельков Solana и Exodus через поддельные npm-пакеты.

Вывод

Lazarus — это одна из самых крупных группировок в мире киберпреступности. Она создает серьезную угрозу крипторынку, совершая масштабные атаки на крупнейших игроков. При этом Lazarus оперирует широким спектром методов и приемов для кибератак, потому крайне проблематично определить конкретный паттерн, против которого можно было бы выстраивать стратегию защиты.