В июле этого года на всемирно известной конференции хакеров Def Con 25 была проведена презентация, демонстрирующая уязвимости аппаратного кошелька Trezor. На ней инженеры компании Cryptotronix, Джош Датко (Josh Datko) и Крис Картье (Chris Quartier) показали взлом аппаратного кошелька Trezor через уязвимость микроконтроллера.

На днях производитель Trezor выпустил новую прошивку, устраняющую уязвимость в системе безопасности. Оператор кошелька отмечает, что баг исправлен, и что те, кто утверждает, что аппаратный кошелек поддается взлому на аппаратном уровне, попросту хотят посеять панику среди пользователей.

На этой неделе владельцы аппаратных кошельков взбудоражились, когда компания Satoshi Labs опубликовала

заявление, в котором говорилось о выпуске «прошивки для обновления системы безопасности». В блоге поясняется, что была обнаружена уязвимость, которая затронула все модели. Обновление не является обязательным, но компания рекомендует всем пользователям обновить свои устройства. Кроме того, в записи отмечается, что злоумышленники могли бы воспользоваться обнаруженной уязвимостью только в том случае, если бы они физически завладели аппаратным кошельком и имели бы время на то, чтобы его разобрать.

На этой неделе владельцы аппаратных кошельков взбудоражились, когда компания Satoshi Labs опубликовала

заявление, в котором говорилось о выпуске «прошивки для обновления системы безопасности». В блоге поясняется, что была обнаружена уязвимость, которая затронула все модели. Обновление не является обязательным, но компания рекомендует всем пользователям обновить свои устройства. Кроме того, в записи отмечается, что злоумышленники могли бы воспользоваться обнаруженной уязвимостью только в том случае, если бы они физически завладели аппаратным кошельком и имели бы время на то, чтобы его разобрать.

«Важно отметить, что речь не идет об удаленной атаке», - объясняет Satoshi Labs, производитель кошельков Trezor.

«Чтобы воспользоваться этой уязвимостью, злоумышленнику нужен физический доступ к разобранному устройству Trezor с электроникой, не защищенной корпусом. А получить такой доступ невозможно без ведома пользователя».

«Если кошелек всегда находится в поле вашего зрения, то ваши монеты в безопасности. Более того, если вы используете для доступа кодовую фразу, то ваши монеты в безопасности. Тем не менее, мы все равно настоятельно рекомендуем вам обновить свой Trezor», - отмечает Satoshi Labs.

Взлом за 15 секунд

После заявления Satoshi Labs на сайте Medium был опубликован отчет, в котором приводятся подробные сведения о том, как Trezor может быть скомпрометирован. Автор объясняет, что демонстрация на Def Con доказала возможность подобных атак, ввиду того, Trezor использует небезопасные чипы производства STMicroelectronics.

В сообщении говорится, что взломать кошелек невероятно просто - на это потребуется всего 15 секунд, и если ваше устройство находится у злоумышленников, располагающих этими пятнадцатью секундами, то кошелек будет наверняка опустошен.

«Trezor абсолютно ничего не может с этим поделать. Они не могут заменить все существующее оборудование. И действительно плохая новость заключается в том, что это также относится к Keepkey и к готовящемуся к выпуску Trezor v2 - они также используют аналогичный чип STMicroelectronics! Является ли чип ST32F05 уязвимым для мошенников? Безусловно! - вот ответ, который мы получили в рамках Def Con 25. Чип ST32F05 - обречен».

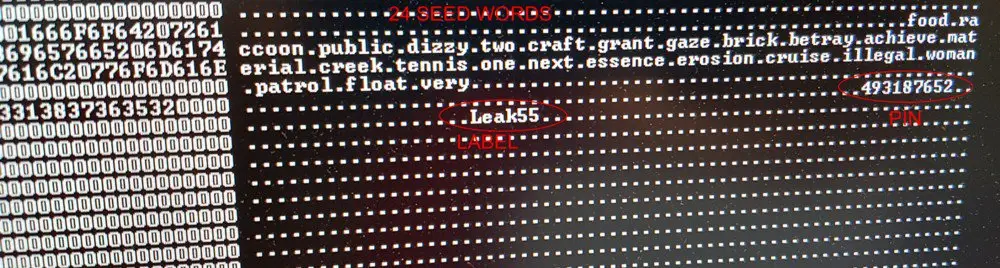

Затем в записи подробно излагается пошаговое руководство с фотографиями, демонстрирующее как взломать Trezor. Авторы записи подключают новое устройство и создают длинный девятизначный PIN-код, однако сразу уточняют, что «нет необходимости запоминать PIN-код». Затем злоумышленник выключает устройство и «просто присоединяется к двум контактам внутри Trezor в правильный момент времени». Есть и более простой путь - разобрать кошелек, однако «в этом нет никакой необходимости».

Когда описанный алгоритм действий завершен, производится сканирование при помощи прошивки, созданной авторами записи, ссылка на которую размещена там же. Результаты сканирования показывают секретную фразу кошелька, PIN-код и имя устройства.

Автор сообщения объясняет, что как только аппаратный кошелек подключается к источнику питания, без ввода PIN-кода прошивка устройства загружает свою SRAM (статическую память с произвольным доступом) с данными закрытых ключей устройства.

«Еще более неприятным является тот факт, что во время обновления прошивки загрузчик делает то же самое! Это противоречит всем передовым методам безопасности, о которых мы знаем», - утверждает взломщик.

Исправленная прошивка

Производитель Trezor объявил, что его последняя прошивка 1.5.2 устраняет эту уязвимость и считает, что опубликованная статья - это прежде всего распространение страха, неопределенности и сомнений (FUD). Сотрудник Trezor под ником «Xbach», который часто отвечает на вопросы пользователей Reddit, подтвердил, что заявление хакера сильно преувеличено, и уязвимость устранена с помощью программных средств.

«Эта возможность атаки была устранена в прошивке 1.5.2», - объясняет сотрудник Trezor. «Заявления, сделанные в статье, не на 100% корректны. Хотя то, что уязвимости подвержены устройства с версиями прошивки до 1.5.2 - правда. Более того, злоумышленникам понадобится более 15 секунд: они должны физически завладеть кошельком и иметь в своем распоряжении необходимую для взлома прошивку».

Xbach также отметил, что авторы статьи выбрали довольно «странный способ раскрытия уязвимости прошивки». Помимо этого, он заметил, что в статье пропущены некоторые этапы взлома, однако упомянута конференция Def Con, не имеющая никакого отношения к этой уязвимости.

«Если возможность взлома действительно существует, то авторы статьи могли бы обратиться к нам – мы всегда награждаем тех, кто помогает нам выявить уязвимости кошелька», - отмечает представитель Trezor.