Исследователи из Израиля и Австралии разработали способ нападения на устройства, работающие на Android и iOS, который успешно крадет криптографические ключи, используемые для защиты кошельков биткоина, а также данные платежной системы Apple, благодаря которой можно оплачивать счета и другие активы с высокой добавленной стоимостью.

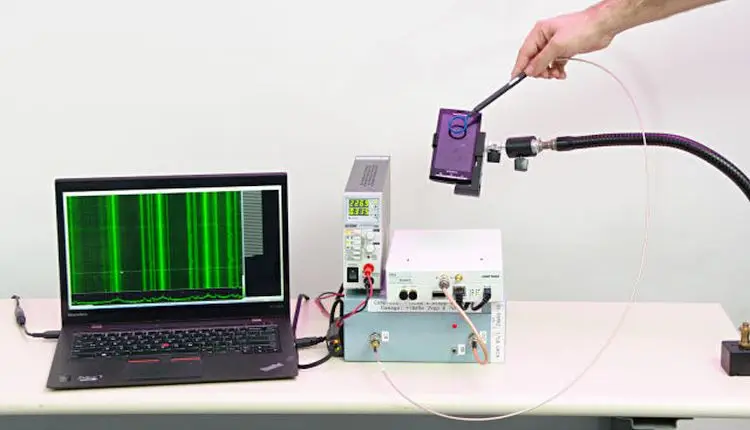

Используется то, что шифровальщики называют неагрессивной атакой по стороннему каналу. Программа работает против алгоритма цифровой подписи на эллиптической кривой - криптосистемы, которая широко используется во многих устройствах, потому что она работает быстрее, чем в других криптографических системах. Размещая зонд вблизи мобильного устройства, в то время как он выполняет криптографические операции, злоумышленник может измерить достаточное количество электромагнитных излучений и полностью извлечь секретный ключ, который проверяет подлинность данных конечного пользователя или финансовых операций. То же самое можно сделать с помощью адаптера, подключенного к USB-кабелю зарядки.

Исследователи написали в блоге:

"Злоумышленник может бесконтактно измерять эти физические эффекты с помощью магнитного зонда. Измерение производится в непосредственной близости к устройству или USB-адаптеру, подключенному к кабелю USB телефона, или USB звуковой карты.

Используя такие измерения, мы смогли полностью извлечь секретные ключи из OpenSSL и CoreBitcoin, работающих на устройствах iOS. Мы также доказали частичную утечку из OpenSSL, работающих на Android и из CommonCrypto на iOS."

Хотя исследователи не доходили до полного извлечения ключа из телефона Sony-Ericsson Xperia X10 под управлением Android, они считают, что такая атака возможна. Они также цитируют недавно опубликованные исследования, сделанные другой командой, которая нашла аналогичную уязвимость стороннего канала в криптографической библиотеке BouncyCastle на Android.

Более старые версии iOS, в частности 7.1.2, по-видимому также уязвимы. Текущая версия 9.x менее уязвима, поскольку в нее добавлено средство защиты от атак со стороны. Тем не менее, пользователи даже текущей версии с прошивкой по-прежнему подвержены риску при использовании уязвимых приложений.

Одним из таких уязвимых приложений iOS является CoreBitcoin, который используется для защиты кошельков Биткоина на iPhone и iPad. Кошелек использует свою собственную криптографическую реализацию, а не библиотеки iOS CommonCrypto, поэтому система уязвима для атаки. Разработчики Bitcoin Core рассказали исследователям, что они планируют заменить текущую криптобиблиотеку на ту, которая не подвержена атаке. Последняя версия rkbtynf уже не является уязвимой.

Обе версии 1.0.x и 1.1.x библиотеки OpenSSL также восприимчивы к таким атакам, кроме случаев, когда код скомпилирован для процессоров x86-64 с опцией не по умолчанию, выбранной для ARM процессоров. Ученые заявили, что они сообщили об уязвимости OpenSSL.

Исследователи из-Тель-Авивского университета, Технион и Университета Аделаиды недавно опубликовали отдельный документ, который продемонстрировал, как извлечь секретные ключи ECDH из стандартного ноутбука, даже если он заперт в соседней комнате. Атака может получить ключ за секунды. Отдельные атаки против ключей RSA были разработаны в 2013 году. В отличие от мобильных телефонов, они используют звук, испускаемый электроникой, а не электромагнитное излучение или потребление энергии.

На данный момент атака потребует присутствие человека в непосредственной близости к мобильному устройству, когда оно выполняет достаточно операций для измерения "несколько тысяч подписей ECDSA". Необходимая продолжительность атаки будет зависеть от конкретного применения целевых средств. В некоторых случаях атака может не состояться, если владельцы устройств будут внимательно осматривать USB-кабели, прежде чем подключать их, и искать зонды вблизи своих телефонов.

Тем не менее, обнаружение атаки может оказаться трудным, так как кабели или зонды могут быть замаскированы. Возможно, со временем исследователи смогут разработать способы измерения утечек на дальних расстояниях. Ученые работали с поставщиками специализированного программного обеспечения, чтобы помочь им оценить и снизить риски хищения конфиденциальных данных пользователей.