Всего этапа отмывания четыре.

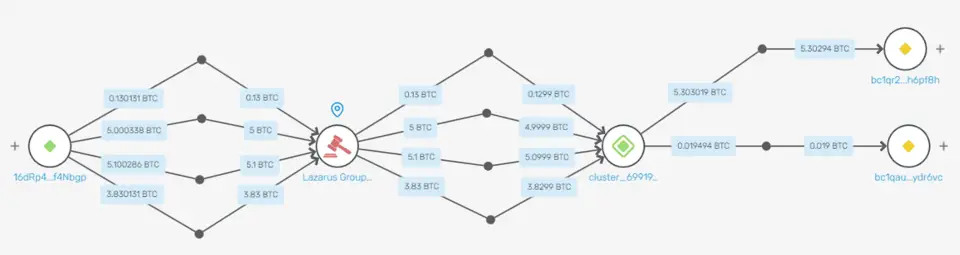

1. Дробление: мгновенное перемещение средств между сотнями «кошельков-мусорок». Это хаос, призванный запутать след.

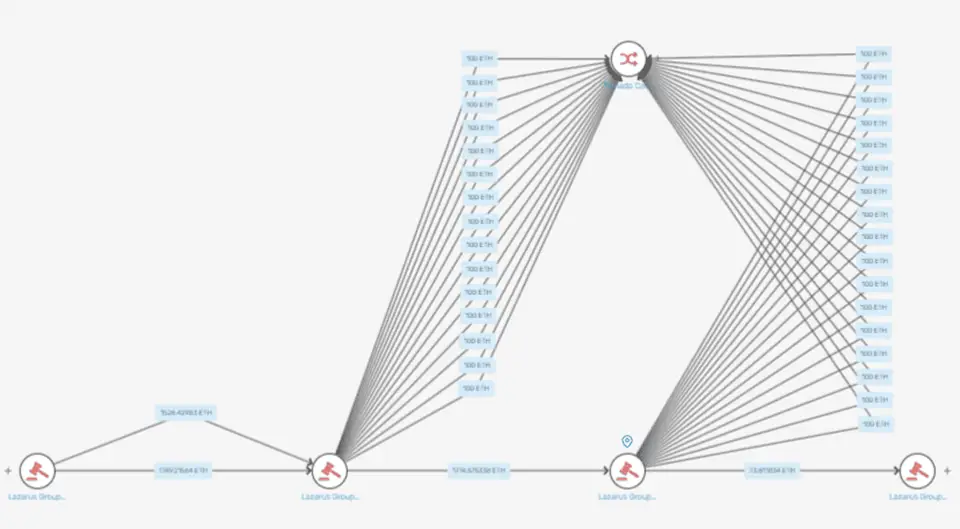

2. Миксеры: массовый прогон через Tornado Cash для разрыва цепочек. Несмотря на санкции, инструмент работает и остается в активном арсенале преступников.

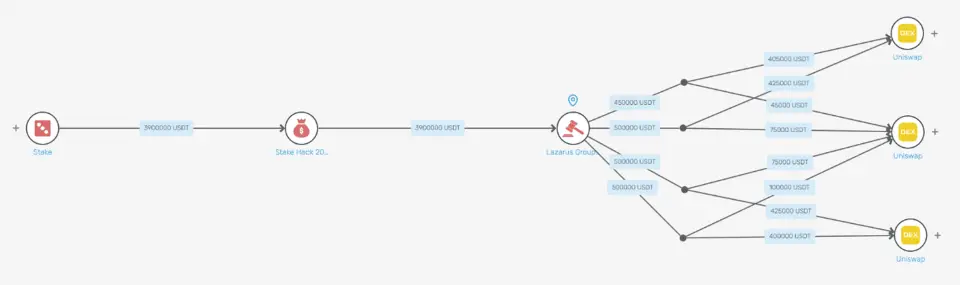

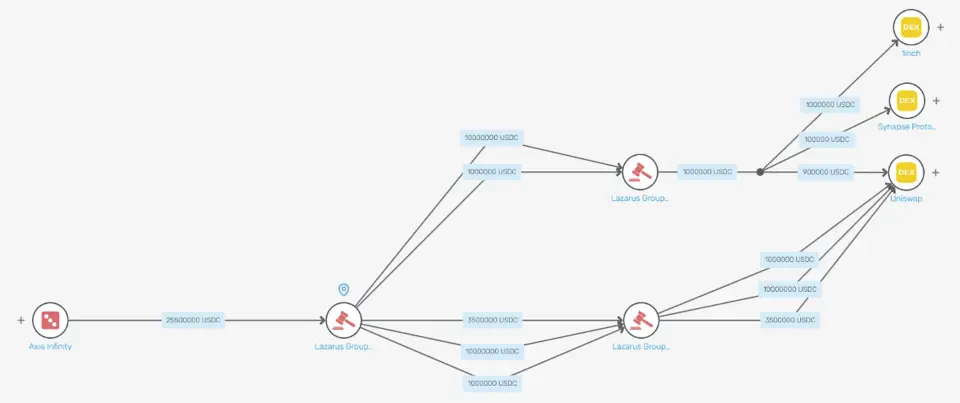

3. DEX и стейблкоины. Быстрый вывод через децентрализованную биржу Uniswap и конвертация в стейблкоины USDT/USDC. Прямая атака на слабые места децентрализованного финансирования.

4. Гемблинг-платформы. Использование анонимных онлайн-казино для финального отмывания многомиллионных сумм.

Ирония в том, что при всей изощренности атак, схемы отмывания часто примитивны и повторяемы, оставляя четкий след в блокчейне, говорят представители «КоинКит».

Сейчас главным оружием группировки Lazarus и ей подобным стали не взлом, а идеально прописанные легенды и дипфейки. «Протокол внедрения» отработан до автоматизма, говорят расследователи, изучившие результаты взлома аккаунта одного их хакеров, взявшего псевдоним Генри Чан.

Кратко, схема выглядит так. Сначала злоумышленники создают портфолио фантомного разработчика с опытом в OpenSea и/или Chainlink. Ведут всю работу через российские IP, VPN и удаленные рабочие столы. Фейковые соискатели находят вакансии криптокомпаний, а затем на собеседованиях маскируют лицо дипфейками, а азиатский акцент голосовыми модуляторами.

Месячный бюджет обслуживания такой схемы может составлять смешные $1500, рассказывают в «КоинКит».

Паттерны, которые выдают злоумышленников: задержка ответа на две-три секунды из-за работы переводчика с корейского, не соответствующая легенде активность IP-адресов, выдающая работающих в три смены людей.

КНДР стремится получить как можно больше средств при помощи кражи криптовалют, а значит, методы будут только совершенствоваться, предупреждает «КоинКит». Чтобы защититься, компаниям стоит проводить глубокую верификацию сотрудников, выходящую за рамки стандартных HR-процедур. Помогут также опережающая усилия хакеров аналитика и взаимодействие с правоохранительными органами.

Работающая в сфере кибербезопасности компания Silent Push недавно сообщила, что северокорейская группа Lazarus для кражи криптовалют у разработчиков зарегистрировала три фиктивные компании с профилями несуществующих сотрудников в LinkedIn.